1.研究人员在三个签名的第三方 UEFI 引导加载程序中发现了一个漏洞,该漏洞允许绕过 UEFI 安全引导功能。硬件安全公司Eclypsium的研究人员在三个签名的第三方统一可扩展固件接口 (UEFI) 引导加载程序中发现了一个漏洞,可以利用该漏洞绕过 UEFI 安全引导功能。

2.Secure Boot是最新的统一可扩展固件接口 (UEFI) 2.3.1 的一项安全功能,旨在通过验证其数字签名来检测对引导加载程序、关键操作系统文件和未经授权的选项 ROM 的篡改。“检测在攻击或感染系统规范之前被阻止运行。”

据专家介绍,这三个新的引导加载程序漏洞影响了过去 10 年发布的大多数设备,包括 x86-64 和基于 ARM 的设备。

3.“攻击者可以利用这些漏洞轻松规避安全启动保护并破坏启动过程的完整性;使攻击者能够在加载时修改操作系统、安装后门并禁用操作系统安全控制。“就像我们之前的 GRUB2 BootHole研究一样,这些新的易受攻击的引导加载程序由 Microsoft UEFI 第三方证书颁发机构签名。默认情况下,几乎所有基于 Windows 和 Linux 的传统系统都信任该 CA,例如笔记本电脑、台式机、服务器、平板电脑和一体机系统。”

4.这些引导加载程序是由微软 UEFI 第三方证书颁发机构签署的,好消息是这家 IT 巨头已经通过2020 年 8 月补丁星期二安全更新的发布解决了这个漏洞。

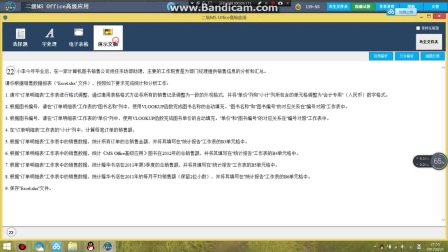

5.专家鉴定的漏洞被评为:

CVE-2022-34301 – Eurosoft (UK) Ltd

CVE-2022-34302 – New HorizonDatasysInc

CVE-2022-34303 – BitLocker 的CryptoPro安全磁盘

两个 CVE-2022-34301 和 CVE-2022-34303 在涉及签名 UEFI shell 的方式上是相似的,第一个签名 shell 是esdiags.efi,而对于第三个(CryptoPro安全磁盘),shell 是Shell_Full。

6.攻击者可以滥用内置功能,例如读取和写入内存、列出句柄和映射内存的能力,以允许 shell 逃避安全启动。利用启动脚本可以很容易地自动化利用,因此,威胁行为者很可能会试图在互联网利用它。“利用这些漏洞需要攻击者拥有提升的权限(Windows 上的管理员或 Linux 上的 root)。但是,本地权限提升是两个平台上的常见问题。特别是,微软不认为 UAC 绕过是可防御的安全边界,并且通常不会修复报告的绕过,因此 Windows 中有许多机制可用于将权限从非特权用户提升到管理员。

7.New Horizon Datasys漏洞 (CVE-2022-34302) 的利用更加隐蔽,系统所有者无法检测到该利用。引导加载程序包含用于安全引导的内置旁路,可被利用来禁用安全引导检查,同时保持安全引导开启。“这种绕过可以进一步实现更复杂的规避,例如禁用安全处理程序。在这种情况下,攻击者不需要脚本命令,并且可以直接运行任意未签名的代码。利用的简单性使得对手极有可能试图在野外利用这个特殊的漏洞。

8.利用这些漏洞需要攻击者拥有管理员权限,这可以通过不同的方式实现。“就像BootHole一样,这些漏洞凸显了确保设备启动完整性的挑战,这些设备依赖于复杂的供应商供应链和代码协同工作,

电脑