win10系统安全级别

(win如何降低10系统的安全水平?

2022年10月,微软正式发布安全更新。本月发布了96个漏洞,包括39个特权提升漏洞、20个远程执行代码漏洞、11个信息泄露漏洞、8个拒绝服务漏洞、5个假身份漏洞和2个安全功能绕过漏洞,其中13个为Critical七十一个(高危)是Important(严重)。建议用户及时使用火绒安全软件(个人/企业)漏洞修复功能更新补丁。

涉及组件Active Directory Domain ServicesAzureAzure ArcClient Server Run-time Subsystem (CSRSS)Microsoft Edge (Chromium-based)Microsoft Graphics ComponentMicrosoft OfficeMicrosoft Office SharePointMicrosoft Office WordMicrosoft WDAC OLE DB provider for SQLNuGet ClientRemote Access Service Point-to-Point Tunneling ProtocolRole: Windows Hyper-VService FabricVisual Studio CodeWindows Active Directory Certificate ServicesWindows ALPCWindows CD-ROM DriverWindows COM Event System ServiceWindows Connected User Experiences and TelemetryWindows CryptoAPIWindows DefenderWindows DHCP ClientWindows Distributed File System (DFS)Windows DWM Core LibraryWindows Event Logging ServiceWindows Group PolicyWindows Group Policy Preference ClientWindows Internet Key Exchange (IKE) ProtocolWindows KernelWindows Local Security Authority (LSA)Windows Local Security Authority Subsystem Service (LSASS)Windows Local Session Manager (LSM)Windows NTFSWindows NTLMWindows ODBC DriverWindows Perception Simulation ServiceWindows Point-to-Point Tunneling ProtocolWindows Portable Device Enumerator ServiceWindows Print Spooler ComponentsWindows Resilient File System (ReFS)Windows Secure ChannelWindows Security Support Provider InterfaceWindows Server Remotely Accessible Registry KeysWindows Server ServiceWindows StorageWindows TCP/IPWindows USB Serial DriverWindows Web Account ManagerWindows Win32KWindows WLAN ServiceWindows Workstation Service

应特别注意以下漏洞Windows COM 事件系统服务特权提升漏洞

CVE-2022-41033

严重程度:严重程度 CVSS:7.8

使用级别:检测使用

攻击复杂度低,不需要用户互动EoP在野外使用已检测到漏洞。身份验证的攻击者可以利用这个漏洞来增强易受攻击系统的权限,并获得它 SYSTEM 执行任何代码的权限。

启用 Azure Arc 的 Kubernetes 集群连接特权提升漏洞

CVE-2022-37968

严重程度:高危 CVSS:10

使用级别:可能使用

未经身份验证的攻击者可以利用这个漏洞获得 Kubernetes 集群管理权限,Azure Stack Edge 该设备也容易受到攻击。建议未自动升级的用户手动更新到最新版本。建议未自动升级的用户手动更新到最新版本。

可以参考Microsoft 安全公告提供了其他信息和升级步骤,以及如何检查您的当前版本。

https://msrc.microsoft.com/update-guide/zh-cn/vulnerability/CVE-2022-37968

Active Directory 证书服务特权提升漏洞

CVE-2022-37976

严重程度:高危 CVSS:8.8

使用级别:可能使用

恶意 DCOM 可以迫使客户端 DCOM 服务器通过 Active Directory 证书服务 (ADCS) 身份验证,并利用凭证发起跨协议攻击,以获得域管理员的权限。

Windows 点对点隧道协议远程代码执行漏洞

CVE-2022-30198/CVE-2022-22035/CVE-2022-24504/CVE-2022-33634/CVE-2022-38047/CVE-2022-38000/CVE-2022-41081

严重程度:高危 CVSS:8.1

使用级别:可能使用

利用这个漏洞,攻击者需要方向 PPTP 发送特殊恶意服务器的服务器 PPTP 数据包。攻击者可能会在服务器上远程执行任何代码。

Windows CryptoAPI 欺骗漏洞

CVE-2022-34689

严重程度:高危 CVSS:7.5

被利用水平:很有可能被利用

攻击者可以篡改现有的公共 x.509 伪造身份的证书,并执行身份验证或代码签名作为目标证书。

修复建议1.通过火绒个人版/企业版漏洞修复功能修复漏洞。

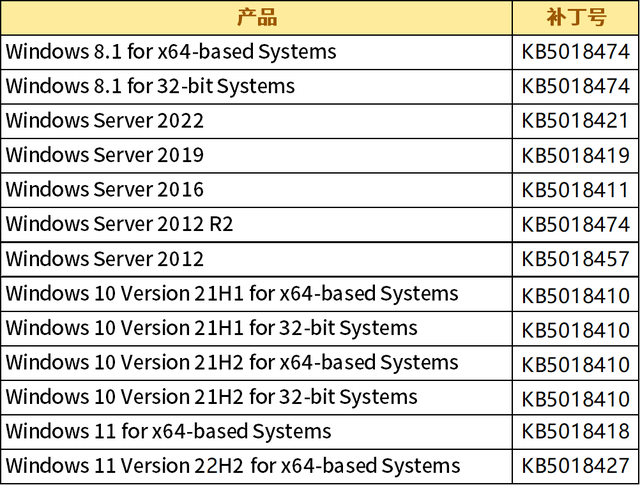

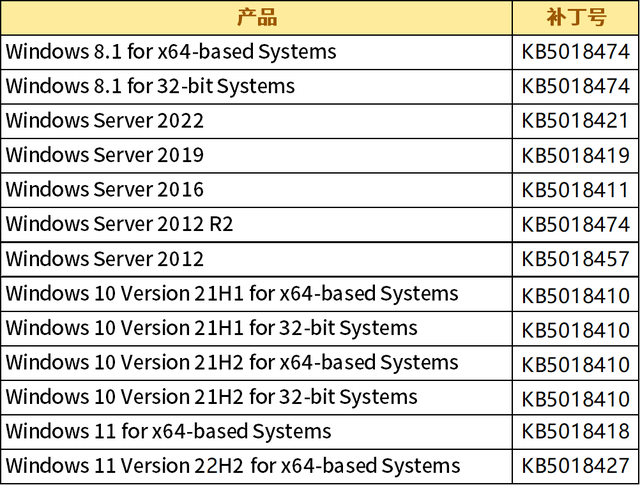

2.下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整的微软通知:

https://msrc.microsoft.com/update-guide/releaseNote/2022-Oct